Pont Sécurité: Le trilemme d'interopérabilité des ponts doit être repensé. Journaliste de données Parc Daniel C. explique ce qui est en préparation pour empêcher les piratages de ponts.

At Nomade, nous travaillons sur une nouvelle catégorie de ponts. Ils sont conçus pour réduire le pire scénario d'un piratage de pont. Nous échangeons la latence contre la sécurité. Nous estimons qu'il s'agit d'une situation plus contraignante, sur fond de ponts qui ont été pillés un milliard de dollars ce trimestre seulement.

Exploits réussis de Pont Q (80 millions de dollars), Trou de ver (326 millions de dollars)et la Ronin (624 millions de dollars) sont de puissants rappels que trilemme d'interopérabilité des ponts a besoin d'une refonte totale. Le désir de fonctionnalités anti-fraude s'est intensifié parmi les utilisateurs de ponts. Et c'est le problème que nous résolvons.

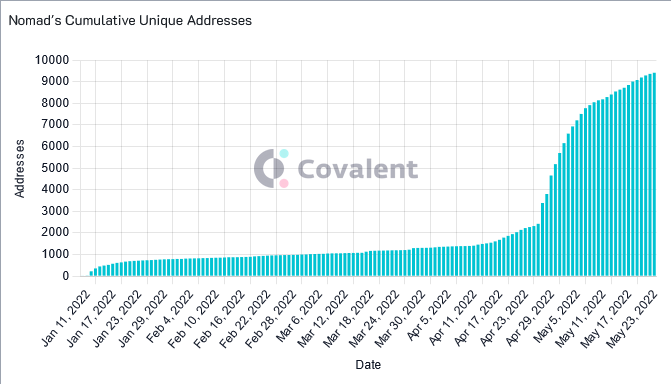

En utilisant Covalents interface de programmation d'application (API), nous pouvons suivre comment les utilisateurs de pont sur Ethereum et Moonbeam répondent à l'appel de sécurité de Nomad. Les chiffres post-lancement de Nomad, tels que le nombre total d'adresses uniques et la TVL par utilisateur, signalent des perspectives prometteuses pour les systèmes optimistes.

Sécurité des ponts : la sécurité des ponts inter-chaînes est-elle dans une impasse ?

Chez Nomad, nous remettons en question le récit proliférant selon lequel les ponts inter-chaînes, malgré leur énorme utilité économique, étaient devenus trop risqué aux exploits. Même une attaque de 51 % sur une chaîne à petite capitalisation, en raison de dérivés qui se chevauchent, peut compromettre des chaînes interconnectées.

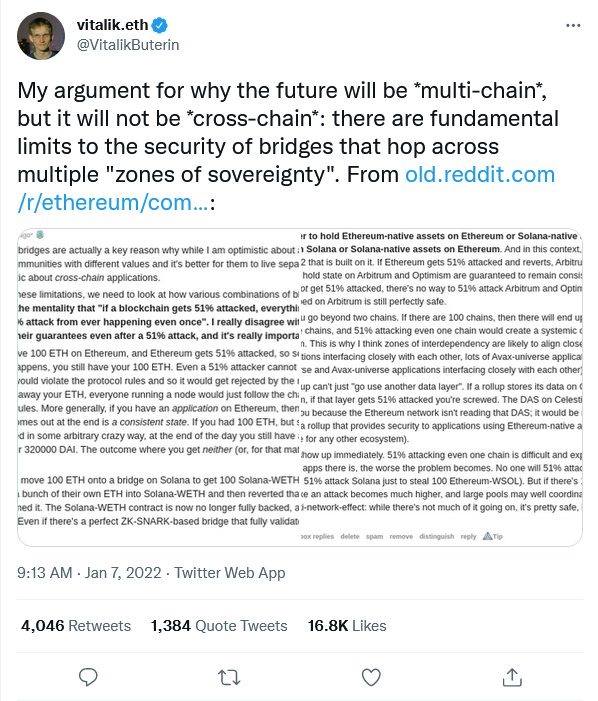

Vitalik avait été le pionnier et flottait cette perspective en janvier de cette année, citant «les limites de sécurité fondamentales des ponts», et que les ponts inter-chaînes devraient être considérés comme une solution provisoire pour faire progresser interopérabilité de la chaîne.

Cependant, les caractéristiques radicales de Nomad, telles que la vérification optimiste, avancent un contre-récit à cette perception croissante que la technologie des ponts était dans une impasse.

Sacrifier la latence pour une sécurité absolue

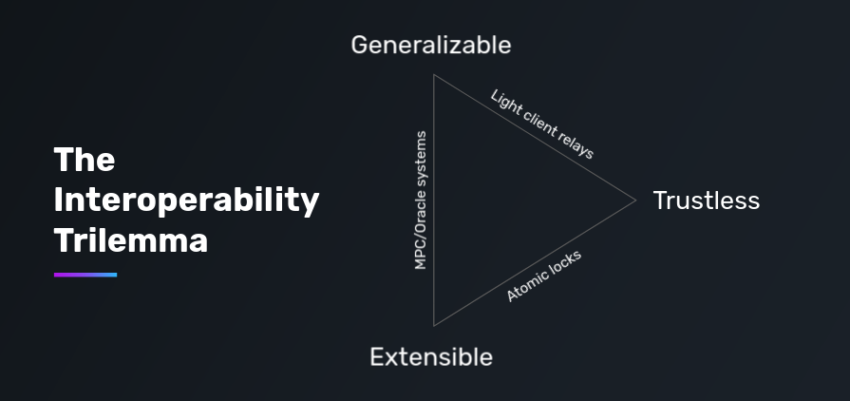

Faisant écho à la situation difficile observée dans le trilemme d'évolutivité, les ponts doivent eux aussi traditionnellement renoncer à au moins une des trois propriétés souhaitables : la minimisation de la confiance, la généralisabilité (prise en charge du transfert de données arbitraires) et l'extensibilité (sur autant de chaînes hétérogènes).

Partant du trilemme, Nomad sacrifie de manière peu orthodoxe la latence comme moyen de fournir une solution d'interopérabilité axée sur la sécurité. Modelé d'après rollups optimistes, Nomad minimise la visibilité de l'attestation en chaîne et l'accepte comme valide dans un fenêtre anti-fraude de ~30 minutes.

Bridge Security : S'assurer contre la perte de fonds

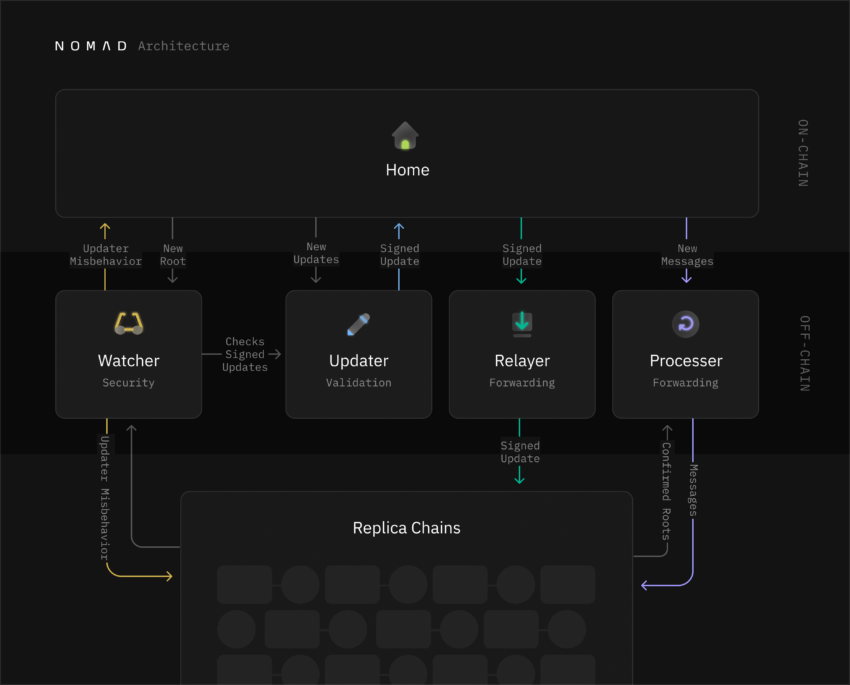

Dans ce laps de temps, les données sur Nomad sont essentiellement cyclées entre un Updater, qui signe et télécharge les données vers la chaîne d'origine ; et un Observateur, qui détecte et réagit aux attestations erronées.

De manière unique, contrairement aux protocoles optimistes classiques, Nomad nécessite qu'un Updater soumette une participation cautionnée sur la chaîne d'origine. Cela assure la sécurité de Nomad contre la possibilité même qu'un Updater de confiance corrobore la fraude.

Dans le cas où un Watcher honnête prouverait une fraude, la ligne de communication de l'origine à la chaîne de destination est immédiatement coupée, réduisant les liens de l'Updater ; et acheminer les fonds récupérés vers l'observateur contestant.

Cela signifie que le pont sera fermé, au lieu que les utilisateurs soient privés de fonds. L'absence de fraude, alternativement, facilite les données vers la chaîne de destination comme prévu à l'origine.

Tromper les pirates avec un seul vérificateur honnête

Déjà, pont arc-en-ciel en Protocole NEAR corrobore les mérites de sécurité des conceptions optimistes, après avoir repoussé une attaque contre premier mai cette année.

De manière évidente, la sécurité du pont de Nomad suit une seule hypothèse de vérificateur honnête, ne nécessitant qu'un seul acteur sur n pour valider les transactions. En revanche, les ponts vérifiés en externe sont généralement basés sur une hypothèse de majorité honnête, où m de n participant(s) supervisent le schéma de validation.

Pour cette raison, l'activation d'observateurs sans autorisation pouvant être déployés par n'importe quel utilisateur nomade empêcherait les pirates de savoir qu'il n'y a pas au moins un seul observateur supervisant chaque transaction.

Les systèmes optimistes augmentent ainsi le coût économique pour les acteurs malveillants (frais d'essence et la participation cautionnée par l'Updater) pour compromettre leurs objectifs, avec très peu de garantie.

En quoi la proposition de sécurité de Nomad est-elle attrayante pour les utilisateurs de pont ?

La technologie sur laquelle Nomad s'appuie a fait ses preuves. Grâce à l'API unifiée de Covalent, nous pouvons voir si Nomad capitalise correctement sur ses appels en matière de sécurité et accumule une base d'utilisateurs dédiée.

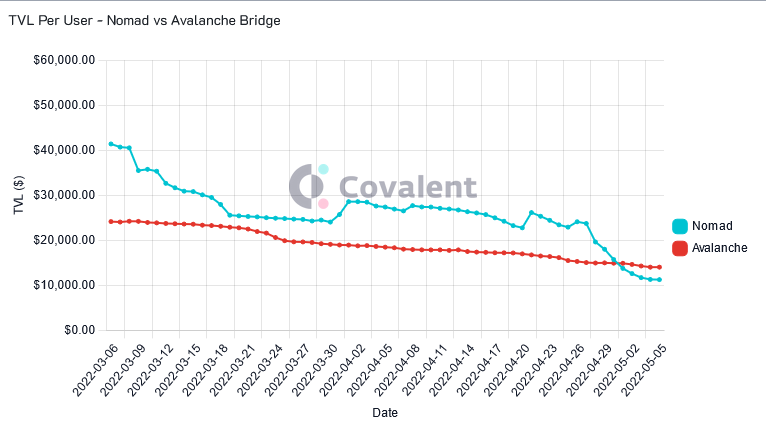

Notamment, par rapport aux plus matures sur le plan commercial Pont des avalanches, la TVL de Nomad par utilisateur était en moyenne plus élevée. Enregistrant entre 30 40 et 2022 XNUMX $ par utilisateur par jour depuis mars XNUMX, les chiffres de Nomad dépassent ceux de Avalanche, qui coûtait entre 20 30 et XNUMX XNUMX $ par jour.

La disparité entre le pont Avalanche et le nouveau pont Nomad suggère une profonde confiance dans les fonctionnalités de sécurité et anti-fraude de Nomad parmi les utilisateurs du pont.

De même, la première semaine de mai a vu 5,000 3,000 nouvelles adresses pont avec Nomad. Il s'agit d'une croissance exponentielle étant donné que Nomad a mis trois mois pour atteindre XNUMX XNUMX adresses uniques, illustrant que les attraits de sécurité de Nomad sont commercialisables et perçus comme précieux par un plus large éventail d'utilisateurs de ponts.

Utiliser Connext pour résoudre les problèmes de latence de Nomad

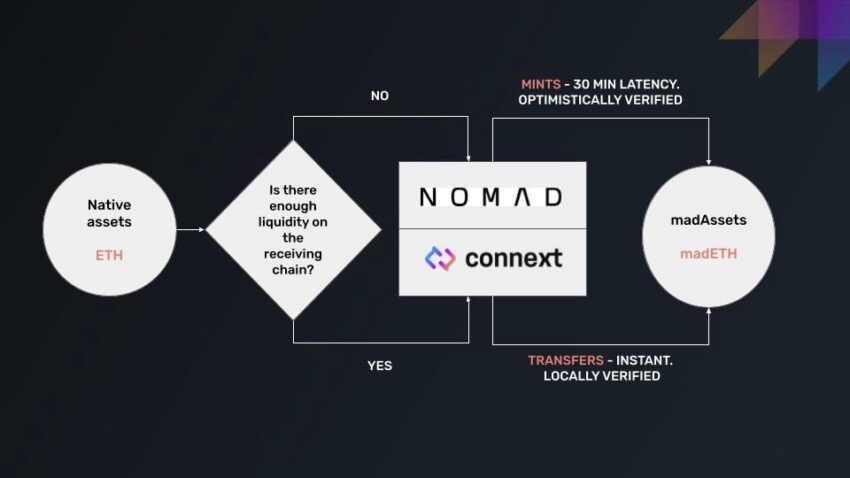

La latence lente d'environ 30 minutes reste un inconvénient flagrant pour le pont. Pour cette raison, Nomad s'est associé à Connext, un réseau de liquidité inter-chaînes construit sur Ethereum en tant que L2 avec des vitesses beaucoup plus rapides.

Les modularité de la stratification Nomad et Connext ensemble constituent une autre approche radicale du trilemme introduit par leur partenariat. Connext comble correctement l'écart de vitesse auquel Nomad a été contraint de renoncer.

Ce faisant, le système dual harmonisé achemine et module dynamiquement les transactions, en fonction de la taille de l'actif transféré et du pool de liquidité correspondant à l'actif.

La sécurité des ponts inter-chaînes évolue avec des ponts « empilables »

Au fur et à mesure que leur synergie évolue vers une opération plus large, Nomad peut être adapté pour se concentrer davantage sur le capital institutionnel. Tandis que les utilisateurs finaux optant pour des transactions plus petites et plus rapides peuvent être acheminés via Connext.

Les attraits sécuritaires de Nomad et les chiffres de croissance correspondants, rétrospectivement, illustrent un moment charnière dans l'histoire des ponts inter-chaînes.

Nous visons une rupture avec la série de hacks de pont de haut niveau retarder l'avancement de l'interopérabilité de la chaîne.

A propos de l'auteure

Parc Daniel C. est entré à l'origine dans l'espace Web3 en 2019 en recherchant l'utilité de la blockchain dans les affaires humanitaires avec Starling Lab à Stanford. Il travaille actuellement comme Data Journalist chez Covalent.

Vous avez quelque chose à dire sur la sécurité du pont ou autre chose ? Laissez nous un message ou rejoignez la discussion dans notre Chaîne de télégramme. Vous pouvez également nous retrouver sur Tik Tok, Facebookou Twitter.

Clause de non-responsabilité

Toutes les informations contenues sur notre site Web sont publiées de bonne foi et à des fins d'information générale uniquement. Toute action prise par le lecteur sur les informations présentes sur notre site Web est strictement à ses propres risques.

Source : https://beincrypto.com/bridge-security-new-tech-means-bridge-hacks-should-be-just-a-memory/